Pour effectuer ces tests, je vous invite à installer virtual box disponible ici : https://www.virtualbox.org/ avec kali linux disponible ici : https://www.kali.org/

De plus, vous aurez besoin d’un dictionnaire de mot de passe disponible ici : https://hackntricks.fr/4-wordlists-pour-brute-force-un-mot-de-passe/

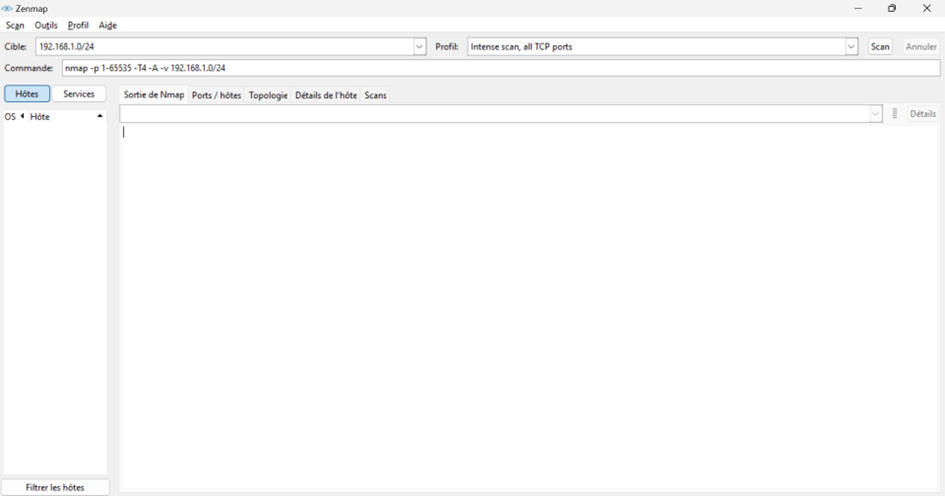

zenmap

Pour ce premier test, je conseil d’utiliser nmap disponible sur Linux. Si vous êtes sur Windows, vous pouvez lancer zenmap qui propose une GUI à nmap

Configurer comme ci-dessus puis utiliser votre export pour faire votre rapport d’audit

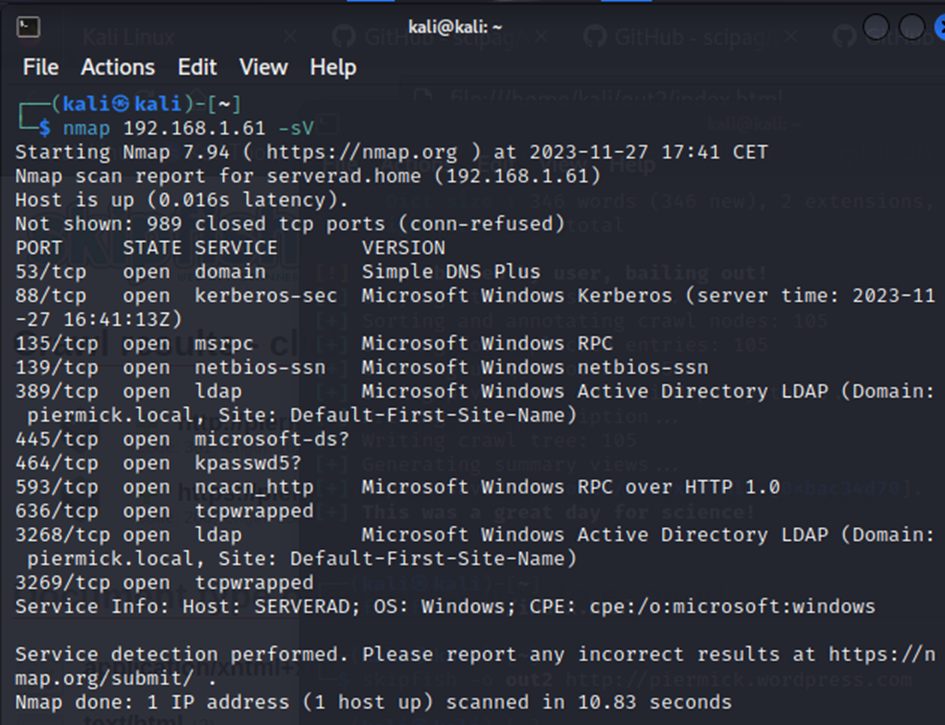

nmap

l’utilitaire nmap va nous permettre de scanner le réseau en mode console et de visualiser les ports ouvert sur un de nos serveurs ou postes de travail

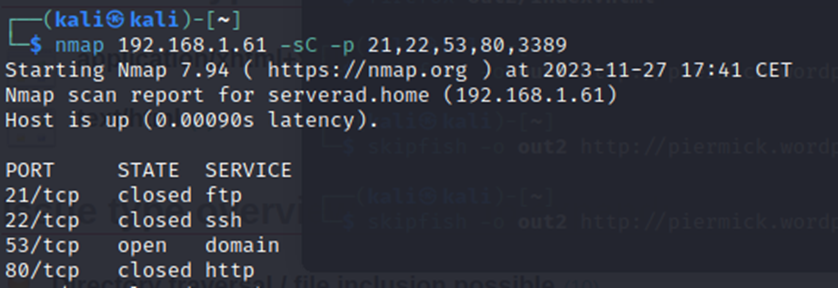

Ou de scanner des ports particulier

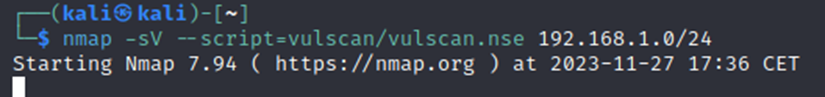

L’intérêt de cette version est de pouvoir l’utiliser avec le plugin vulscan. Pour cela, installez le comme ci-dessous puis scanner votre réseau :

└─$ git clone https://github.com/scipag/vulscan scipag_vulscan

sudo ln -s `pwd`/scipag_vulscan /usr/share/nmap/scripts/vulscan

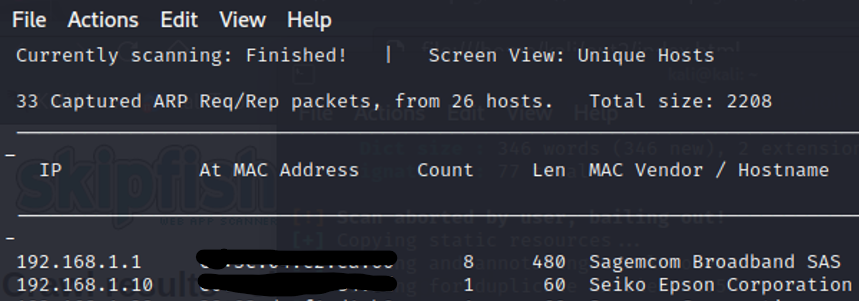

netdiscover

l’utilitaire netdiscover vous permet de scanner le réseau pour y découvrir les potentielles failles de sécurité, il est accessible via la commande suivante : netdiscover -r 192.168.1.0/24

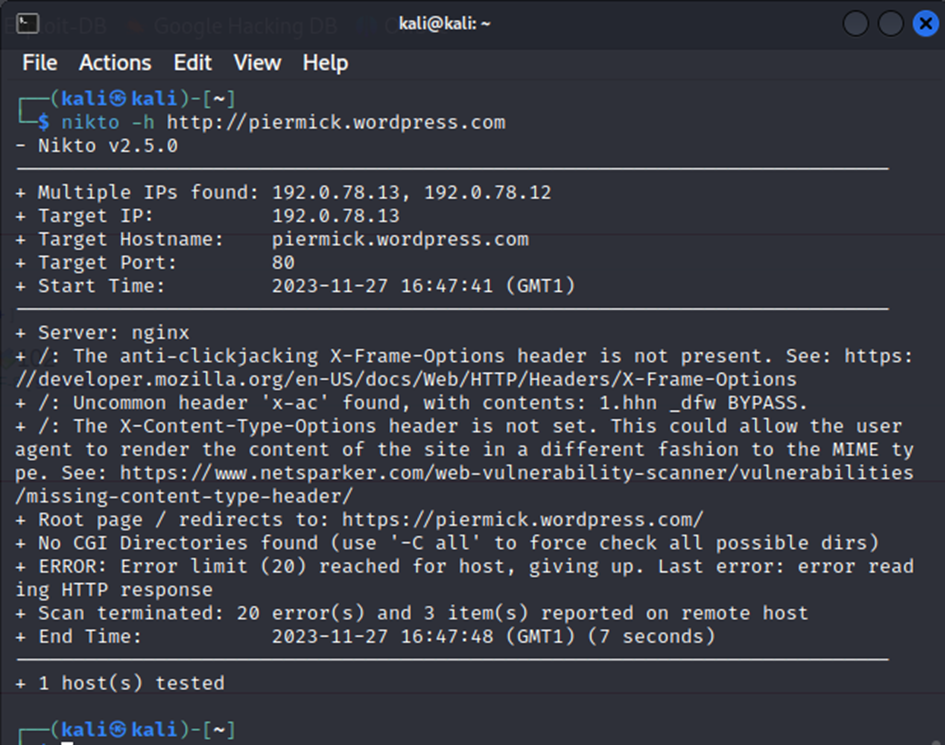

nikto

Nikto à pour but de scanner vos url public comme ci-dessous, notamment vos site web afin d’y déceler de potentielles failles de sécurités.

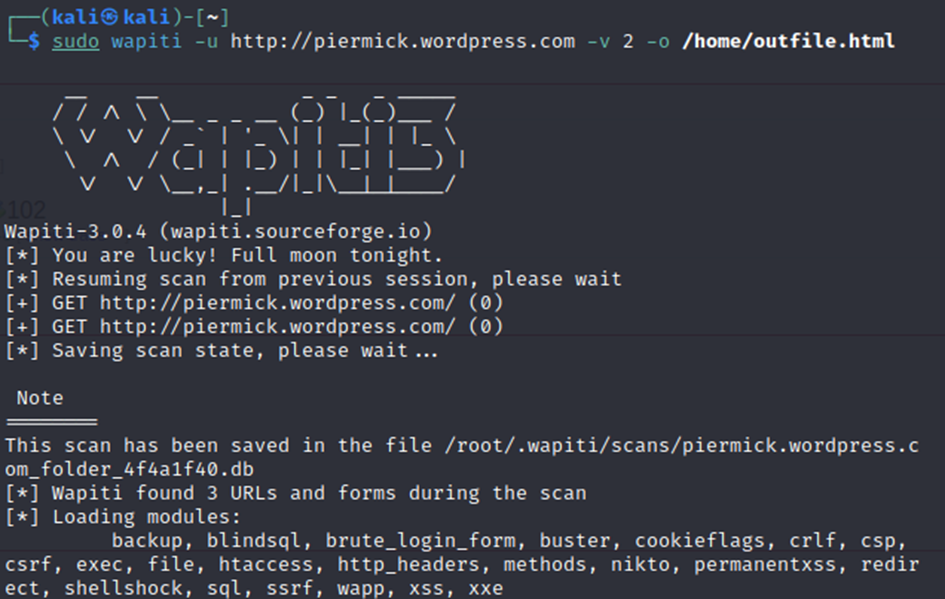

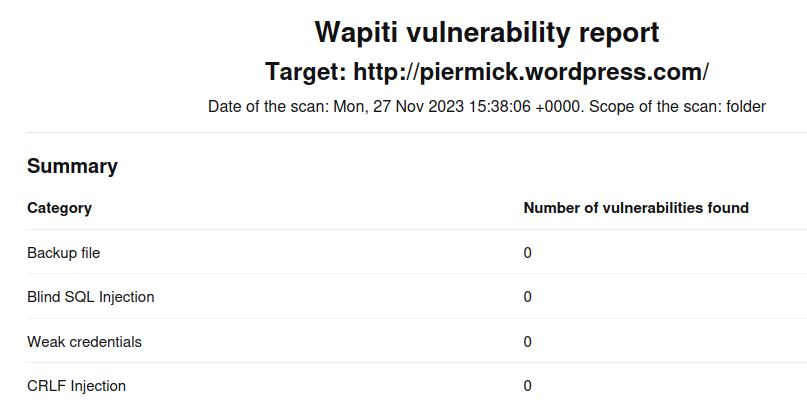

wapiti

Outil similaire à nikto pour scanner vos sites web, il est possible de spécifier un output pour analyser le résultat avec Firefox donc plus convivial que nikto

résultat via wapiti

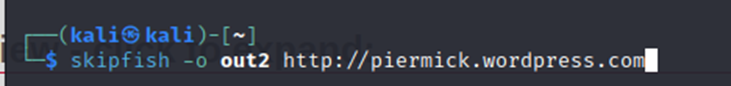

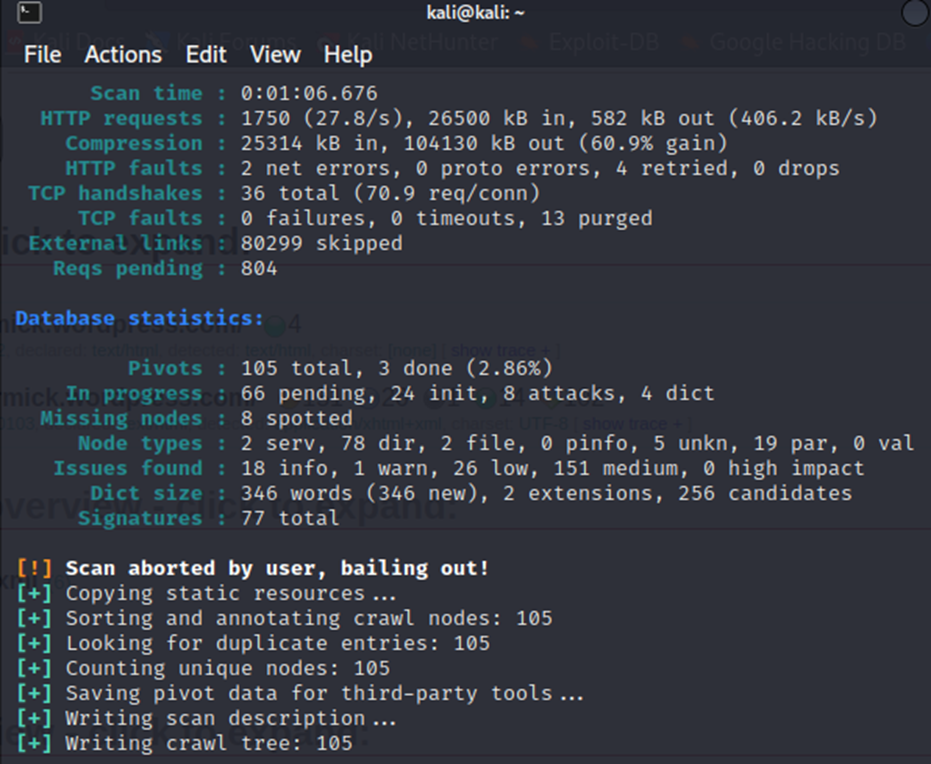

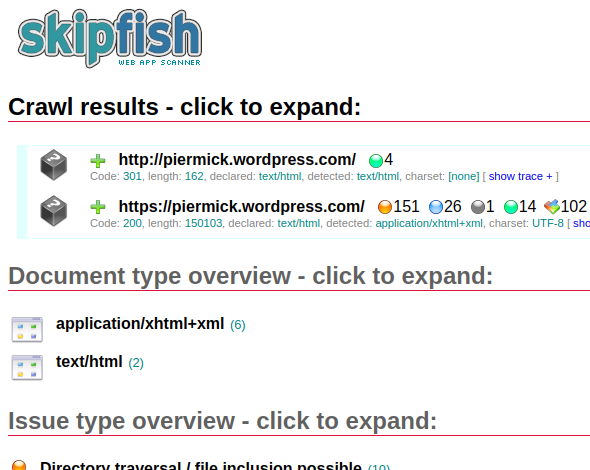

skipfish

Utilitaire similaire a wapiti, on scan le site web puis on regarde l’analyse avec firefox

On patiente durant le test

skipfish -o result http://www.test.com

firefox result/index.html

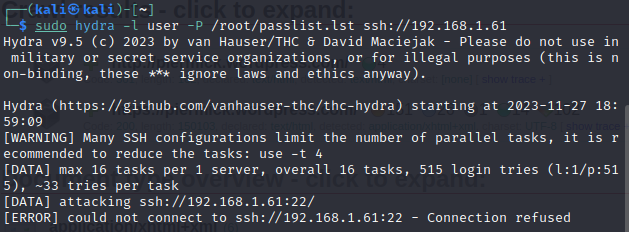

hydra

Hydra est un utilitaire de scan de vulnérabilité de votre réseau interne, afin d’effectuer ce test, je recommande de récupérer des dictionnaires de mot de passe ici :

SSH :

# hydra -l user -P /root/passlist.lst ssh://192.168.1.61

MSSQL :

# hydra -l sa -P /root/passlist.lst mssql://192.168.1.61

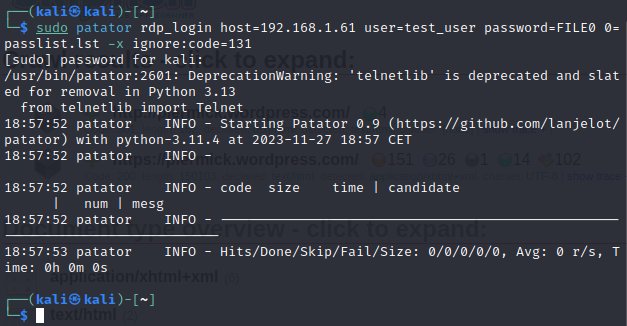

patator

patator est similaire a hydra mais pour le port rds que hydra ne sais pas scanner.

# patator rdp_login host=192.168.1.61 user=test_user password=FILE0 0=passlist.lst -x ignore:code=131

Enjoy !